Pourquoi la sécurité de l’Active Directory est un enjeu majeur

L’Active Directory est une cible stratégique dans les attaques avancées (APT, ransomware, exfiltration de données). Il est souvent exploité via :

- Reconnaissance passive (LDAP enumeration, DNS zone transfer)

- Escalade de privilèges (Kerberoasting, AS-REP Roasting, ACL abuse)

- Persistance (Golden Ticket, Skeleton Key, DCShadow)

- Mouvements latéraux (Pass-the-Hash, Pass-the-Ticket, Remote WMI)

Problématique client : détecter et corriger les failles de sécurité AD

Notre client, une entreprise internationale du secteur automobile, nous a sollicitité pour auditer et renforcer la sécurité de son annuaire Active Directory. Plusieurs signaux d’alerte avaient été identifiés :

- Des comptes à privilèges non surveillés

- Des politiques de mot de passe obsolètes

- Une absence de segmentation réseau

- Des journaux d’événements peu exploités

Notre approche pour sécuriser l’Active Directory

Nous avons mis en place une démarche complète en quatre étapes pour renforcer la sécurité, la visibilité et la gouvernance de l’AD.

1. Audit de l’environnement Active Directory

- Cartographie des objets, des groupes et des relations de confiance

- Utilisation de BloodHound pour cartographier les relations de privilèges

- Analyse des vulnérabilités et des dépendances :

- PingCastle : scoring de sécurité AD, détection des failles de configuration

- LDAPDomainDump : extraction des objets AD pour analyse hors ligne

- ADRecon : génération de rapports techniques sur les objets AD

- Analyse des ACL sur les objets sensibles (OU, GPO, comptes Admins)

- Vérification des trusts inter-domaines et inter-forêts

- Identification des comptes avec SPNs exposés (Kerberoasting)

- Identification des comptes à haut risque

- Analyse des GPO et des configurations de sécurité

2. Renforcement des contrôles d’accès et des privilèges

- Mise en œuvre du principe du moindre privilège

- Définition d’un Tiering Model adapté à l’environnement et aux applications :

- Tier 0 : DCs, comptes Domain Admin, PKI

- Tier 1 : serveurs applicatifs

- Tier 2 : postes utilisateurs

- Sécurisation des comptes administrateurs (MFA, bastion, rotation des mots de passe)

- Séparation des comptes d’administration et des comptes utilisateurs

- Nettoyage des comptes obsolètes ou inactifs

- Mise en place d’une sauvegarde conforme et externalisée

- Déploiement de PAW (Privileged Access Workstations)

- Restriction des droits d’administration via AdminSDHolder et Protected Users

3. Surveillance continue et alerting en temps réel

- Intégration avec une solution SIEM afin de détecter les comportements anormaux et mise en place du SOC

- Mise en œuvre de LAPS et BitLocker

- Création d’alertes sur les modifications critiques :

- Ajout à Domain Admins

- Modification des ACL sur les DCs

- Création de comptes avec droits étendus

- Exploitation des logs d’événements (Event ID 4624, 4672, 4720, etc.)

- Revue des GPO appliquées aux DCs et aux comptes à privilèges

- Désactivation des scripts non signés

- Application de Group Policy Hardening :

- Désactivation SMBv1

- Restriction PowerShell

- Suppression NTLM v1

4. Formation et documentation

- Sensibilisation des équipes IT à la sécurité Active Directory

- Rédaction de procédures de gestion sécurisée des comptes et des accès

Résultats obtenus après le renforcement de la sécurité AD

- Réduction de 80 % des comptes à privilèges non justifiés

- Amélioration significative de la posture de sécurité globale

- Mise en conformité avec les standards ISO 27001 et NIS2

- Meilleure résilience face aux attaques de type ransomware

- Alignement sur les recommandations MITRE ATT&CK, CIS Benchmarks et ANSSI

- Amélioration du score de sécurité Microsoft Secure Score (Entra ID)

- Détection proactive des comportements suspects via SIEM

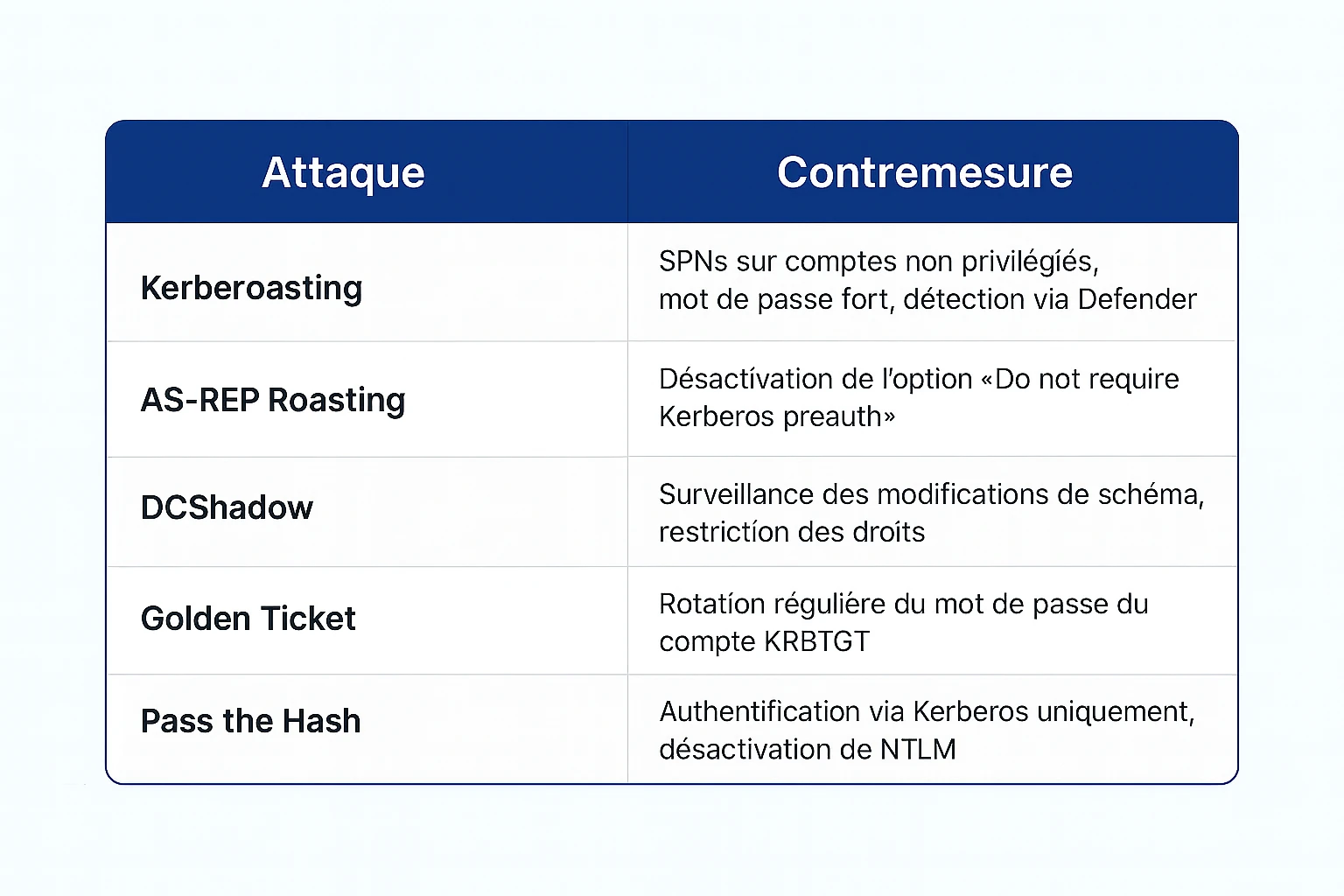

Protection contre les attaques connues : tableau des contremesures

Conclusion : renforcer durablement la sécurité de votre Active Directory

Sécuriser l’Active Directory n’est pas une option, c’est une nécessité. Grâce à notre expertise, notre client dispose désormais d’un annuaire robuste, surveillé et conforme aux meilleures pratiques du marché.

.svg)