Microsoft Sentinel est le SIEM (Security Information and Event Management) cloud-native de Microsoft, fusionné avec des capacités SOAR (Security Orchestration, Automation and Response) et UEBA (User and Entity Behavior Analytics). Lancé en 2019 comme Azure Sentinel, repositionné en 2024 dans le portail Microsoft Defender, Sentinel collecte, analyse et corrèle les logs de sécurité à l'échelle du cloud pour détecter menaces, intrusions et comportements anormaux.

Le pitch commercial : "SIEM illimité, élasticité cloud, IA intégrée, tarification simple au Go". La réalité terrain : facture mensuelle imprévisible qui double en 3 mois si l'ingestion n'est pas maîtrisée, courbe d'apprentissage KQL (Kusto Query Language) abrupte, et un piège pricing où les logs réseau verbose peuvent coûter 15 000€/mois alors que leur valeur détection est quasi-nulle.

Entre Splunk à 500k€/an (licensing rigide, installation lourde) et Sentinel vendu comme "flexible et économique", le choix semble évident. Mais ce que Microsoft ne dit pas : Sentinel devient plus cher que Splunk au-delà de 500 Go/jour d'ingestion mal optimisée. Cet article expose le vrai coût de Sentinel, compare objectivement avec Splunk/QRadar, explique comment éviter la facture à 50k€/mois, et surtout calcule si votre organisation a réellement besoin d'un SIEM ou si un EDR + logs centralisés suffit (spoiler : 60% des PME n'ont pas besoin de SIEM).

Qu'est-ce que Microsoft Sentinel et comment ça fonctionne vraiment

Architecture et positionnement

Sentinel n'est pas un logiciel à installer, c'est un service SaaS Azure qui s'appuie sur trois composantes :

Azure Monitor Log Analytics Workspace : backend de stockage. Tous les logs ingérés dans Sentinel transitent et sont indexés dans Log Analytics. C'est là que réside la confusion pricing : vous payez Log Analytics + Sentinel en tiers combinés (simplifié depuis 2023), mais des coûts additionnels existent (rétention, archive, restauration).

Moteur de corrélation et analytics : règles de détection écrites en KQL (Kusto Query Language, le SQL de Microsoft). Sentinel embarque 300+ règles pré-configurées (attaques MITRE ATT&CK, comportements anormaux, indicateurs de compromission) + possibilité de créer des règles custom. Machine learning intégré pour détecter anomalies (connexions depuis géolocalisation inhabituelle, pic d'activité user à 3h du matin).

SOAR et automatisation : playbooks basés sur Azure Logic Apps. Quand une alerte se déclenche (ex: tentative bruteforce RDP), un playbook peut automatiquement bloquer l'IP dans le firewall, créer un ticket ServiceNow, envoyer Teams notification au SOC. Économie : 70% des réponses niveau 1 automatisées.

Integration Defender XDR : depuis 2024, Sentinel s'exécute dans le portail Microsoft Defender. Fusion avec Defender for Endpoint, Defender for Cloud, Defender for Identity. Vision unifiée : endpoint, identité, cloud, on-premise dans un seul pane of glass.

Data tiers : Analytics vs Data Lake (nouveauté 2025)

Analytics tier : logs haute valeur (authentifications, alertes EDR, threat intelligence). Analyse temps réel, corrélation, détection. Retention 90 jours gratuite. Coût : 2,76€/Go (Pay-As-You-Go Europe Ouest) ou 342€/jour pour 100 Go en commitment tier.

Data Lake tier (preview octobre 2025) : stockage long-terme logs volume élevé à faible valeur (firewall verbose, proxy web, network flow). Coût : 0,19€/Go (85% moins cher que Analytics). Retention 30 jours gratuite en preview. Usage : forensics, compliance, requêtes occasionnelles. Pas de détection temps réel.

Logique optimale : ingérer Windows Security Events, Azure AD logs, EDR alerts dans Analytics tier. Basculer firewall Palo Alto verbose logs (50 Go/jour) dans Data Lake. Économie : 50 Go x 2,76€ = 138€/jour en Analytics vs 50 Go x 0,19€ = 9,50€/jour en Data Lake = 129€/jour économisés (3870€/mois).

Connecteurs et sources de données

Connecteurs Microsoft natifs (gratuits en ingestion) :

- Azure Activity Logs (audit Azure resources)

- Microsoft 365 Audit Logs (Exchange, SharePoint, Teams)

- Microsoft Defender for Endpoint

- Azure AD Identity Protection

- Office 365 Advanced Threat Protection

Avec licence M365 E5/A5/G5 : data grant de 5 Mo/user/jour. Organisation 1000 users = 5 Go/jour gratuit pour logs Microsoft 365.

Avec Defender for Servers P2 : 500 Mo/VM/jour gratuit pour logs serveurs.

Connecteurs tiers (payants) :

- Firewalls (Palo Alto, Fortinet, Checkpoint) via Syslog/CEF

- Proxys (Zscaler, Cisco Umbrella)

- EDR tiers (CrowdStrike, SentinelOne) via API

- Cloud providers (AWS CloudTrail, GCP Audit)

- SIEM legacy (Splunk, QRadar) pour migration progressive

Pièges connecteurs : certains envoient logs ultra-verbeux. Un firewall Palo Alto non filtré = 200 Go/jour de trafic autorisé inutile. Filtrer au niveau du collecteur (deny logs only) = passer de 200 Go à 5 Go/jour.

KQL : le langage qui fait ou défait votre expérience

Kusto Query Language = SQL-like pour interroger logs. Syntaxe :

kusto

SecurityEvent

| where TimeGenerated > ago(24h)

| where EventID == 4625 // Failed logon

| summarize FailedAttempts = count() by Account, Computer

| where FailedAttempts > 10

| order by FailedAttempts desc

Courbe d'apprentissage : 2-3 semaines pour un admin Windows. 1-2 mois pour maîtriser aggregations complexes (join, union, parse). Obligatoire pour créer règles custom, tuner faux positifs, investiguer incidents.

Comparaison SPL (Splunk) : KQL plus simple pour requêtes basiques, moins puissant sur transformations avancées. Splunk SPL = plus de fonctions natives, meilleure documentation community.

Pricing réel et calcul de coût : le piège à 50k€/mois

Structure tarifaire 2025

Pay-As-You-Go :

- Analytics tier : 2,76€/Go (Europe Ouest), 2,46€/Go (US East)

- Data Lake tier : 0,19€/Go (preview, gratuit jusqu'à mars 2026)

- Retention >90 jours : 0,10€/Go/mois (Analytics), 0,02€/Go/mois (Archive)

Commitment Tiers (réservation capacité) :

- 100 Go/jour : 342€/jour = 10 260€/mois (-18% vs PAYG)

- 200 Go/jour : 639€/jour = 19 170€/mois (-21%)

- 500 Go/jour : 1437€/jour = 43 110€/mois (-27%)

- 1000 Go/jour : 2666€/jour = 79 980€/mois (-32%)

Promo 50 Go/jour (oct 2025 - mars 2026) : tarif réduit verrouillé jusqu'à mars 2027 pour early adopters PME.

Coûts additionnels cachés :

- Azure Logic Apps (playbooks SOAR) : 0,00025€/action. 10 000 exécutions/mois = 2,50€ (négligeable).

- Recherche dans Archive : 0,005€/Go scanné. Forensics sur 5 To archive = 25€.

- Data Restore (Archive → Analytics) : 0,10€/Go. Ramener 100 Go en hot tier = 10€.

- Bande passante sortante : si vous exportez logs vers outil tiers, egress Azure facturé (premiers 100 Go gratuits, puis ~0,08€/Go).

Calcul coût mensuel réaliste

Scénario PME 200 employés, hybride cloud :

- Windows Event Logs (50 serveurs) : 2 Go/jour

- Azure AD Sign-ins : 1 Go/jour (inclus gratuit E5)

- Microsoft 365 Audit : 1,5 Go/jour (inclus gratuit E5)

- Defender for Endpoint : 3 Go/jour (inclus gratuit avec Defender for Servers)

- Firewall Fortinet : 15 Go/jour (filtré, deny only)

- Proxy Zscaler : 5 Go/jour

- Total Analytics tier : 27,5 Go/jour

- Commitment tier 100 Go/jour : 10 260€/mois (gaspillage 72,5 Go/jour inutilisés)

- Pay-As-You-Go : 27,5 Go x 2,76€ x 30 jours = 2277€/mois

Option optimale : PAYG + Data Lake pour firewall verbose (si activé) = 2277€/mois.

Scénario entreprise 2000 employés, multicloud :

- Logs serveurs (300 VMs) : 30 Go/jour

- Azure + AWS + GCP audit logs : 20 Go/jour

- EDR multiplateforme : 40 Go/jour

- Network logs (firewalls, IDS/IPS) : 200 Go/jour → basculer Data Lake

- Proxy et DNS : 50 Go/jour → Data Lake

- Analytics tier : 90 Go/jour x 2,76€ x 30 = 7452€/mois

- Data Lake tier : 250 Go/jour x 0,19€ x 30 = 1425€/mois (promo)

- Total : 8877€/mois vs 340 Go PAYG Analytics = 28 152€/mois. Économie : 19 275€/mois.

Scénario cauchemar : ingestion non optimisée :

- Logs firewall ALL traffic (autorisé + deny) : 500 Go/jour

- Logs applicatifs debug non filtrés : 200 Go/jour

- Duplication de logs (envoi depuis 2 sources) : 100 Go/jour

- Total : 800 Go/jour x 2,76€ x 30 = 66 240€/mois

Leçon : filtrer à la source, activer Data Lake, surveiller ingestion quotidienne. Sentinel sans governance = gouffre financier.

Free trial et data grants

Trial 31 jours : 10 Go/jour gratuit par workspace (max 20 workspaces/tenant). Coût Log Analytics + Sentinel waived. Parfait pour POC.

Data grants M365 E5 : 5 Mo/user/jour. 2000 users = 10 Go/jour gratuit logs M365. Sur 1 an : économie 10 Go x 2,76€ x 365 = 10 074€.

Data grants Defender for Servers P2 : 500 Mo/VM/jour. 300 VMs = 150 Go/jour gratuit. Économie annuelle : 150 Go x 2,76€ x 365 = 151 110€.

Stratégie : maximiser data grants, réserver commitment tier sur logs payants seulement.

Sentinel vs Splunk vs QRadar : bataille des géants SIEM

Splunk Enterprise Security : le mastodonte flexible

Forces :

- SPL (Search Processing Language) : le plus puissant des langages query SIEM

- 2800+ apps Splunkbase (intégrations community)

- On-premise, cloud, hybrid : déploiement partout

- Risk-Based Alerting (RBA) : réduit alerting volume de 90% via scoring risque cumulatif

- Détection alignée MITRE ATT&CK native

Faiblesses :

- Coût prohibitif : 150€/Go (licensing classique) ou workload pricing complexe

- Infrastructure lourde : indexers, search heads, forwarders à gérer (sauf Splunk Cloud)

- Courbe apprentissage SPL abrupte (mais communauté massive)

Pricing Splunk :

- Ingestion 200 Go/jour = ~30k€/mois (licensing) + infra (10-15k€/mois) = 40-45k€/mois

- Même volumétrie Sentinel PAYG : 200 Go x 2,76€ x 30 = 16 560€/mois

Quand choisir Splunk : si stack hétérogène (multi-vendor, legacy on-prem), besoin SPL avancé, budget >500k€/an, équipe SOC experte Splunk.

IBM QRadar SIEM : le vétéran structuré

Forces :

- Licensing EPS (Events Per Second) : prévisible (mais rigide)

- Correlation engine mature (offense ranking)

- Compliance forte (finance, gouvernement)

- Support appliances physiques (datacenters souverains)

Faiblesses :

- Architecture monolithique (scaling difficile)

- UX vieillissante (améliorations lentes)

- Intégrations limitées (600 vs 2800 Splunk)

- Cloud-native faible (rattrapage tardif)

Pricing QRadar :

- Licensing ~15k€/an pour 5000 EPS

- 200 Go/jour ≈ 20 000 EPS = 60k€/an licensing + appliance (20k€) = 80k€/an soit 6666€/mois

Quand choisir QRadar : environnements régulés (banque, OIV), besoin on-premise souverain, licensing EPS préféré à volumétrie.

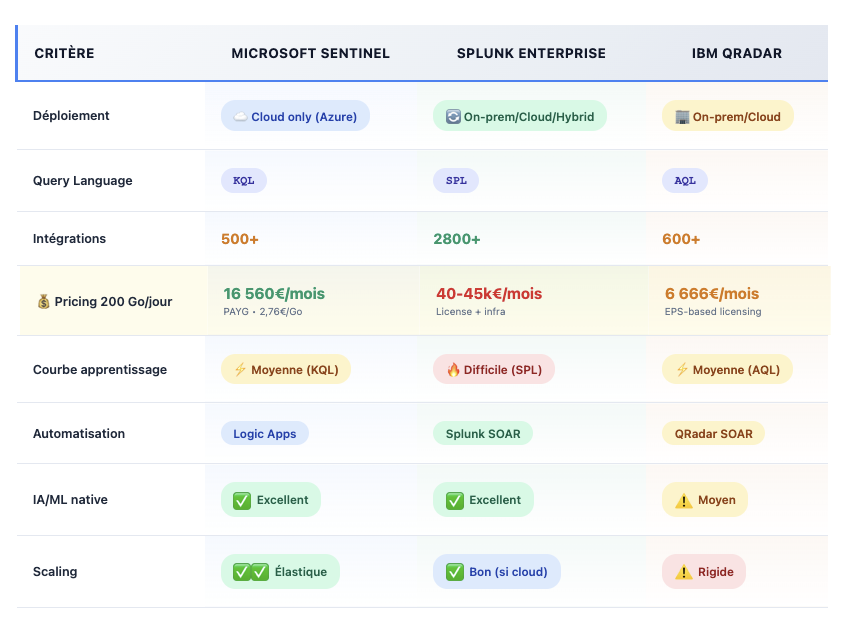

Comparatif SIEM 2025

Verdict objectif :

- Sentinel : imbattable pour organisations Microsoft-first (Azure, M365), budgets maîtrisés avec data grants, besoin élasticité cloud

- Splunk : leader fonctionnel, environnements hétérogènes complexes, budgets >500k€/an, expertise SPL disponible

- QRadar : secteurs ultra-régulés, licensing EPS préféré, infrastructure on-premise souveraine

Les vrais cas d'usage et calcul du ROI

Cas d'usage 1 : Détection compromission identités (Azure AD)

Contexte : attaquant vole credentials employé via phishing. Connexion depuis IP Russie à 2h du matin.

Détection Sentinel :

- Règle analytics : connexion Azure AD depuis pays inhabituel + heure anormale

- UEBA : scoring utilisateur passe de 0 à 85/100 (risque élevé)

- Alerte générée en <2 minutes

- Playbook auto : révoque session, force MFA re-auth, notifie manager + SOC

Sans SIEM : détection manuelle via revue logs Azure AD quotidienne (si faite) = délai 24-48h. Attaquant exfiltre emails, accède SharePoint sensible.

ROI : incident évité = 150k€ (forensics, perte IP, notification RGPD). Coût Sentinel : 2000€/mois. Payback : 1 incident majeur évité/an.

Cas d'usage 2 : Détection ransomware propagation

Contexte : ransomware infecte poste user, commence chiffrement réseau via SMB.

Détection Sentinel :

- Defender for Endpoint alerte : comportement suspect (mass file encryption)

- Corrélation Sentinel : même user accède 50+ serveurs en 10 minutes (anormal)

- Network logs : pic trafic SMB outbound depuis poste infecté

- Alerte fusion : ransomware propagation en cours

- Playbook : isole poste, bloque user AD, snapshot VMs critiques

Délai détection : 8 minutes. Containment : 15 minutes. Serveurs infectés : 3. Impact : 50k€ (recovery 3 serveurs).

Sans SIEM : détection à J+2 (utilisateurs signalent fichiers chiffrés). 200 serveurs impactés. Coût : 2M€ (downtime, recovery, rançon potentielle).

ROI : incident majeur évité (économie 1,95M€) vs coût Sentinel annuel 24k€. ROI : 8000%.

Cas d'usage 3 : Compliance et audit (RGPD, ISO 27001)

Contexte : audit ISO 27001 exige preuve monitoring accès données personnelles.

Sentinel :

- Tracking tous accès base SQL clients (query audit logs)

- Alerting accès hors horaires (22h-6h)

- Reporting mensuel : qui a accédé à quoi, quand

- Retention 13 mois (compliance)

Audit ISO : auditeur demande "montrez-moi les accès base clients sur 12 mois". Sentinel : rapport généré en 5 minutes (KQL query).

Sans SIEM : logs dispersés (SQL Server, application, AD). Agrégation manuelle = 40h/an. Coût : 4000€ (temps ingénieur). Risque non-conformité si logs incomplets.

ROI : gain temps audit (4000€/an) + couverture risque non-conformité (amendes potentielles).

Cas d'usage zéro valeur : sur-ingestion inutile

Anti-pattern : ingérer TOUS les logs de TOUS les systèmes "au cas où".

Exemple réel : entreprise ingère :

- Logs IIS verbeux (every HTTP 200 OK) : 300 Go/jour

- Application debug logs : 150 Go/jour

- DNS query logs (all queries) : 200 Go/jour

- Total : 650 Go/jour x 2,76€ x 30 = 53 820€/mois

Valeur détection : 5% des logs ingérés déclenchent alertes. 95% = bruit inutile.

Optimisation :

- IIS : logger erreurs 4xx/5xx only = 300 Go → 5 Go

- App debug : désactiver en prod, activer on-demand = 150 Go → 0 Go

- DNS : logger denied queries only = 200 Go → 3 Go

- Après optimisation : 8 Go/jour x 2,76€ x 30 = 662€/mois

Économie : 53 158€/mois (97% réduction) sans perte capacité détection.

Déploiement et pièges à éviter

Erreur 1 : Déployer sans stratégie d'ingestion

Problème : activer tous les connecteurs "pour voir". Facture multipliée par 10 mois 2.

Bonne pratique :

- Identifier 5-10 sources logs critiques (AD, EDR, firewalls critiques)

- Calculer volumétrie attendue (monitoring pilote 7 jours)

- Définir budget mensuel max (ex: 5000€)

- Activer progressivement, mesurer ROI détection par source

Erreur 2 : Négliger les data grants M365/Defender

Problème : payer ingestion logs Microsoft alors qu'ils sont gratuits avec licences existantes.

Vérification : vos licences M365 E5 ou Defender for Servers P2 ? Activez data grants. Économie potentielle : 50-150k€/an.

Erreur 3 : Règles analytics non tunées

Problème : règles Microsoft par défaut génèrent 500 alertes/jour, 90% faux positifs. SOC submergé, vraies menaces noyées.

Tuning obligatoire :

- 1er mois : mode audit, pas d'alerting

- Analyser patterns faux positifs

- Ajuster seuils (ex: 10 failed logins → 50 failed logins si apps legacy bruyantes)

- Whitelist IP/users connus

- Résultat : 500 alertes/jour → 20 alertes/jour, 80% vrais positifs

Erreur 4 : Oublier la rétention et l'archive

Problème : compliance exige 12 mois logs. Rétention analytics 90 jours gratuite, après = 0,10€/Go/mois.

Calcul : 100 Go/jour x 9 mois additionnels x 30 jours = 27 000 Go x 0,10€ = 2700€/mois rétention.

Solution : après 90 jours, basculer Archive tier (0,02€/Go/mois). Même volumétrie = 540€/mois. Économie : 2160€/mois.

Erreur 5 : Sous-estimer compétences KQL

Problème : SOC ne maîtrise pas KQL. Incidents non investigués efficacement, délai MTTR (Mean Time To Respond) x3.

Formation nécessaire :

- 3 jours KQL basics (Microsoft Learn gratuit)

- 2 semaines pratique investigative (labs)

- Certification SC-200 (Microsoft Security Operations Analyst)

Alternative : externaliser SOC (Managed Sentinel). Coût : 5-15k€/mois selon SLA. Pertinent si <3 FTE SOC internes.

Sentinel, investissement ou piège ?

Microsoft Sentinel n'est ni le SIEM miracle cloud-économique du marketing, ni une arnaque pricing. C'est un outil puissant pour organisations Microsoft-centric avec discipline d'ingestion.

Sentinel fait sens si :

- Stack Microsoft dominant (Azure, M365, Defender)

- Data grants actifs (E5, Defender for Servers) = ROI immédiat

- Volumétrie <300 Go/jour optimisée (Analytics + Data Lake)

- Compétences KQL disponibles ou budget Managed SIEM

- Besoin élasticité (pic ingestion temporaire, scale rapide)

Sentinel est un piège si :

- Ingestion non maîtrisée (tout logger sans filtre)

- Stack hétérogène multi-vendor (Splunk meilleur)

- Volumétrie >500 Go/jour mal optimisée (coût explosif)

- Aucune compétence KQL (courbe apprentissage bloquante)

- Environnement 100% on-premise souverain (QRadar/Splunk meilleurs)

ROI réaliste :

- Investissement : 2000-10 000€/mois selon volumétrie

- Gains : 1-2 incidents majeurs évités/an (150k€-2M€), compliance facilitée (4-10k€/an), automatisation L1 (30% gain temps SOC)

- Payback : 3-6 mois si ingestion optimisée, jamais si dérives volumétrie

La vraie question : avez-vous besoin d'un SIEM ?

Vous n'avez PAS besoin de SIEM si :

- PME <100 employés, infrastructure simple (cloud SaaS uniquement)

- EDR moderne suffit (Defender for Endpoint, CrowdStrike)

- Logs centralisés basiques OK (Azure Monitor, CloudWatch)

- Pas d'obligations compliance forte

Vous AVEZ besoin de SIEM si :

200 employés, infrastructure hybride/complexe

- Compliance régulée (ISO 27001, NIS2, PCI-DSS)

- Équipe SOC dédiée ou externalisation

- Corrélation multi-sources critique (pas juste EDR)

Alternative 60% moins chère : si pas besoin SIEM complet, Microsoft Defender XDR (sans Sentinel) + logs centralisés Azure Monitor = 500-1500€/mois vs 5000-10 000€/mois Sentinel.

Prochaines étapes pragmatiques :

- Auditer stack actuel : quels logs critiques ? Volumétrie attendue ?

- Activer trial Sentinel 31 jours : POC sur 3-5 sources prioritaires

- Calculer coût réel : PAYG vs Commitment vs Data Lake, inclure data grants

- Tester règles détection : faux positifs ? Vraies alertes ? Tuning nécessaire ?

- Former équipe KQL : 2 personnes minimum (redondance compétence)

- Décider : Sentinel full, Defender XDR only, ou Splunk/QRadar si meilleur fit

Erreur fatale : déployer Sentinel sans gouvernance ingestion + sans compétences KQL = facture 50k€/mois sans valeur détection. Succès : stratégie ciblée, ingestion optimisée, tuning continu = ROI 500-1000% sur 3 ans.

Microsoft Sentinel est un excellent SIEM cloud pour qui sait l'utiliser. Pour les autres, c'est un gouffre financier qui détecte autant de menaces qu'un firewall basique à 1/10ème du prix. Choisissez en connaissance de cause.

.svg)

.svg)